Очередная массовая атака вируса шифровальщика. На этот раз массово поразила компьютерные сети украинских компаний и организаций 27 июня:

Хакерская атака поразила компьютерные сети украинских компаний и организаций 27 июня. Среди жертв вируса Petya.A – банковская система, предприятия инфраструктуры, известные СМИ, автозаправки и тому подобное.

27 июня в Украине начались массовые хакерские атаки. Около 12-ти часов вирус-вымогатель неизвестного происхождения, похожий на WannaCry, атаковал компьютерные системы сотен госучреждений и компаний. Этот вирус называется Petya.A или mbr locker 256.

В Украине массовой хакерской атаке подверглись: банковская система (около 30 банков), система инфраструктуры (80% предприятий, подчиненных Министерству инфраструктуры), Кабмин, мобильные операторы, СМИ, предприятия энергетической сферы.

Кто попал под хакерскую атаку в Украине:

СМИ: медиахолдинг ТРК "Люкс" (24 Канал, радио "Люкс", Радио Максимум, Zaxid.net Без Табу); Укрїнський медиа холдинг ("Комсомольская правда в Украине", "Корреспондент", Football.ua); Черноморская ТРК; Телеканал AT; по некоторым данным – "Интер" и UA:Первый.

Банки: Ощадбанк, ПриватБанк, Восточный, ОТП, ПУМБ, ТАСКомерцбанк, Укргазбанк, Расчетный центр, Мега банк, Кристалл банк, Укрсоцбанк, Радабанк, Кредо банк, Idea банк, Юнисон, Первый инвестиционный банк, Кредит оптима, Траст капитал, Проминвестбанк, Реконструкции и развитие, Вернум, Глобус.

Предприятия энергетики: ДТЭК, Укрэнерго, Киевэнерго и другие.

Предприятия инфраструктуры: аэропорт "Борисполь", "Укрзализныця", Киевский метрополитен и другие.

Сети заправок: ОККО, ТНК, WOG, KLO

Мобильные операторы: Киевстар, Vodafone, Lifecell.

Медицина: компания "Фармак", клиника "Борис", по неподтвержденным данным, больница "Феофания".

Укрпочта, "Новая почта", Укртелеком, Сеть гипермаркетов "Эпицентр", ГП "Антонов", Киевводоканал, Укргаздобыча, Кабинет Министров Украины

Супермаркет в Харькове во время атаки вируса Petya.A 27 июня

Это далеко не весь список зараженных учреждений и компаний. Вирус распространяется очень быстро. Президентские компьютерные сети не попали под атаку. Несколько месяцев назад ИТ-команда АПУ отбила подобные атаки и провела соответствующие технологические мероприятия для закрытия потенциальных зон атаки.

После Украины вирус Petya.A начал заражать компьютерные сети в России (в частности "Роснефть" и некоторые банки), Франции, Великобритании, Испании, Индии, США. Таким образом, программа-вымогатель очень быстро распространяется по всему миру.

Как распространяется вирус?

Сотрудники атакованных учреждений рассказали, что им на почту примерно за час до массового отказа компьютеров приходили письма от неизвестного адресата с "левыми" ссылками. Заражение происходит, когда адресаты переходили по этой ссылке или скачивали неизвестные файлы.

(с) Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход

В результате вчера было нереально получить на Новой почте посылки отправленные наложенным платежом, также были проблемы с оплатой карточкой проезда в Киевском Метрополитене и т.п. платежи в других госучреждениях, веб-магазинах и т.п. Также были вынуждены выключить компьютеры на Чернобыльской АЭС и регулировать уровень радиации вручную. И все это в канун празднования Дня Конституции в Украине. И еще много пиздецов, про которые можно прочитать в инете.

Естественно, первым делом официальные власти Украины, обвинили в этой "атаке" - РФ. Теперь давайте разберемся, как предохранить себя от этого вируса, и кому сказать спасибо за эту "атаку".

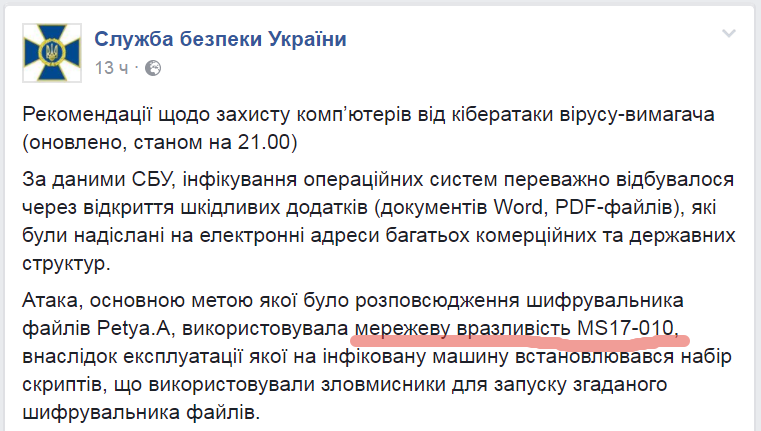

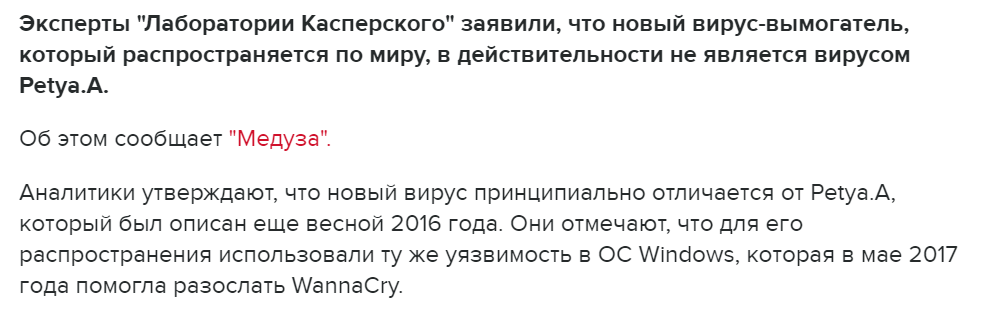

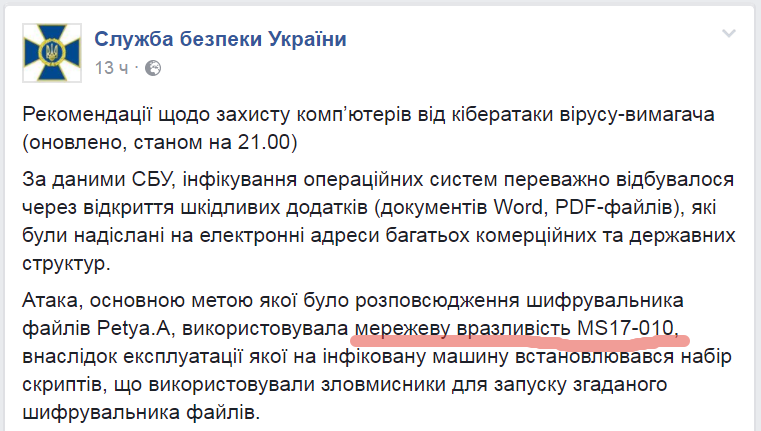

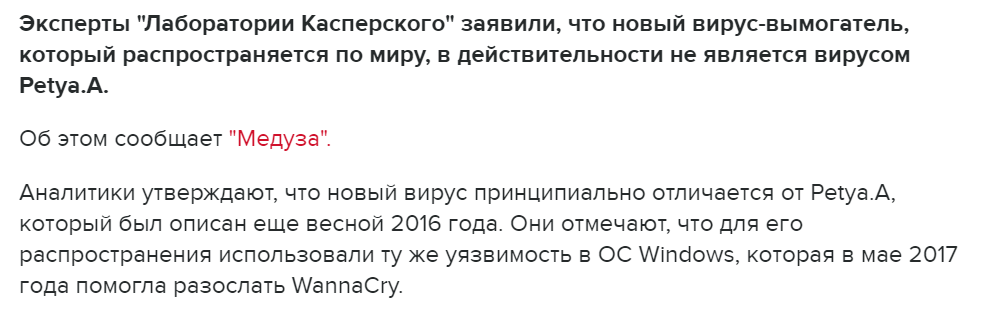

Итак, что говорят специалисты про этот вирус:

НЕ МОЖЕТ БЫТЬ?

Неужели речь идет об уязвимости

MS17-010, которую нормальные пользователи давно должны были прикрыть, еще во время первых атак

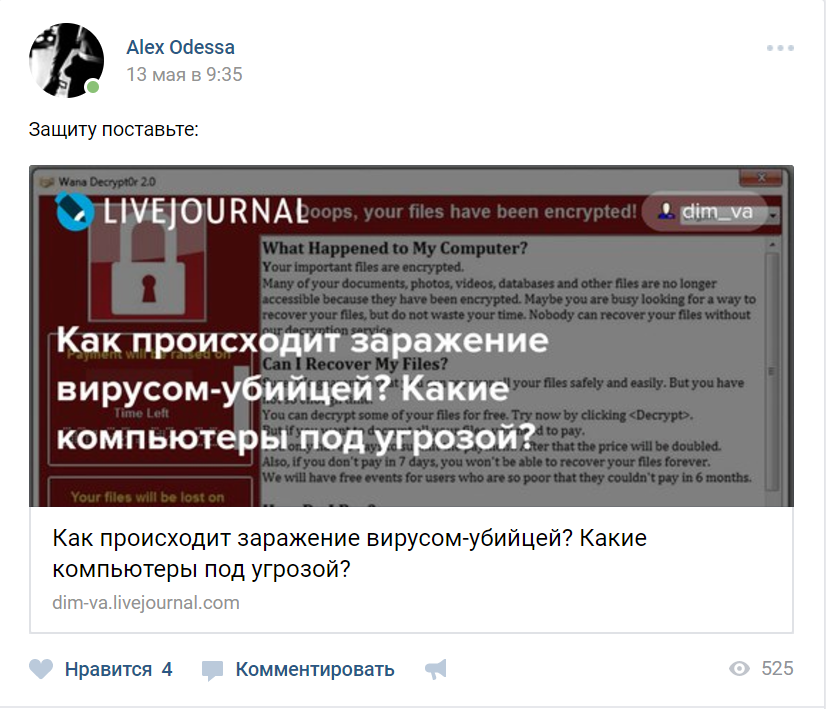

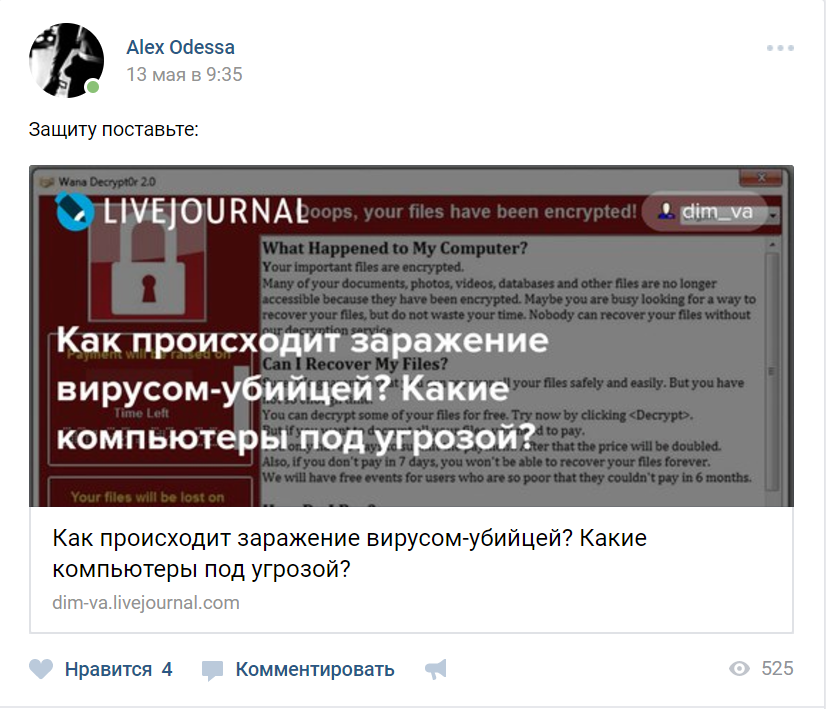

WannaCry? Даже я, еще 13 мая предупредил своих френдов вконтакте, чтобы устранили эту дыру в безопасности:

см.

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход см.

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход Вероятно именно эту весьма простую операцию имеют в виду украинские власти, когда пишут в СМИ:

Президентские компьютерные сети не попали под атаку. Несколько месяцев назад ИТ-команда АПУ отбила подобные атаки и провела соответствующие технологические мероприятия для закрытия потенциальных зон атаки.

Ну тогда Я ТОЖЕ ОТБИЛ АТАКУ!!! Я ТОЖЕ ГЕРОЙ! ГДЕ МОЯ МЕДАЛЬ?

Я тоже наравне с ИТ-командой АПУ отбил атаку и провел соответствующие технологические мероприятия для закрытия потенциальных зон атаки!!!

И все мои подписчики такие же герои!!!

Однако вернемся к не-героям. Как так получилось, что вирусное заражение вирусом шифровальщиком произошло с сотней украинских госучреждений и коммерческих компаний? И правомерно ли обвинять в атаке РФ вместо собственной криворукости, жадности, воровитости и тупости?

Итак, каким образом и по какой причине произошло столь массовое заражение вирусом ключевых украинских предприятий, что местным радикалам-популистам захотелось назвать это громким словом АТАКОЙ на Украину?

1. Это значит, что на подвергшихся атаках компьютерах стоял НЕЛИЦЕНЗИОННЫЙ Windows с заблокированным автоматическим обновлением (что как бы очень говорит вообще об Украине как стране, где банки, метро, авиа-кассы и даже АЭС пользуются ворованным софтом)

2. Это значит, что данные самые богатые украинские предприятия привыкшие воровать и деребанить денежные средства населения (банки, транспортные и энергетические компании - см. списки выше) - экономят не просто на лицензионной винде, не только на сетевой безопасности, а на элементарном сисадмине, который должен минимально обеспечивать безопасность и ставить подобные заплатки вручную, когда винда ворованная.

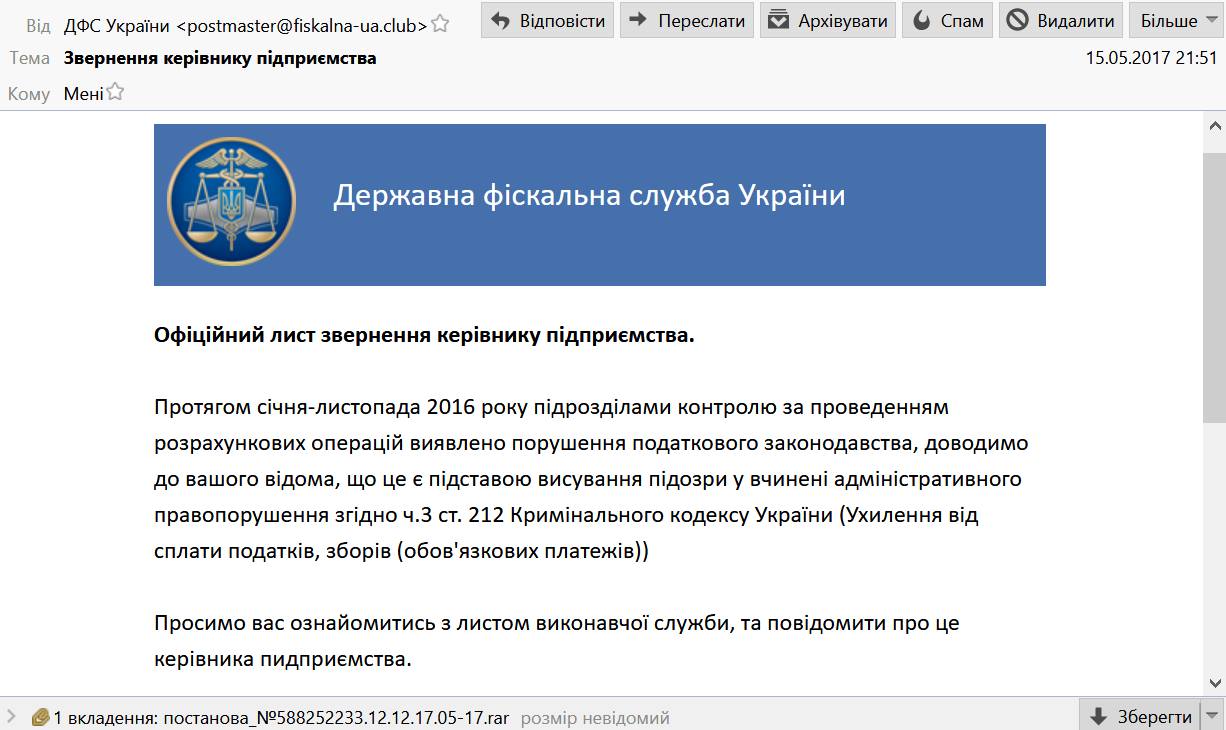

Однако ко всем этим бедам, можно добавить еще парочку. Один из вероятных путей, которым произошло заражение, это еще один непрофессиональный пиздец..

Вирусная атака на украинские компании возникла из-за программы "M.E.doc." (программное обеспечение для отчетности и документооборота), которая начала использоваться вместо "1С" (экономические санкции, введенные президентом Петром Порошенко, распространяются на известную компанию-поставщика ERP-систем "1С"). Об этом сообщает Киберполиция на своей страничке в фейсбуке. В "народе" говорят, что проблемы с хакерскими атаками на украинские сайты начались в конце мая, когда все перешли с 1С на национального производителя. Именно тогда программисты и забили тревогу. На профильных сайтах они писали, что вирус проникал через эту программу. В Киберполиции порекомендовали временно не применять обновления, которые предлагает программное обеспечение "M.E.doc." при запуске.

(с) Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход

В общем спасибо украинским санкциям против нормального ПО, типа 1С, Касперского, Др.Веба, сервисов Яндекса, вконтакте и т.п.

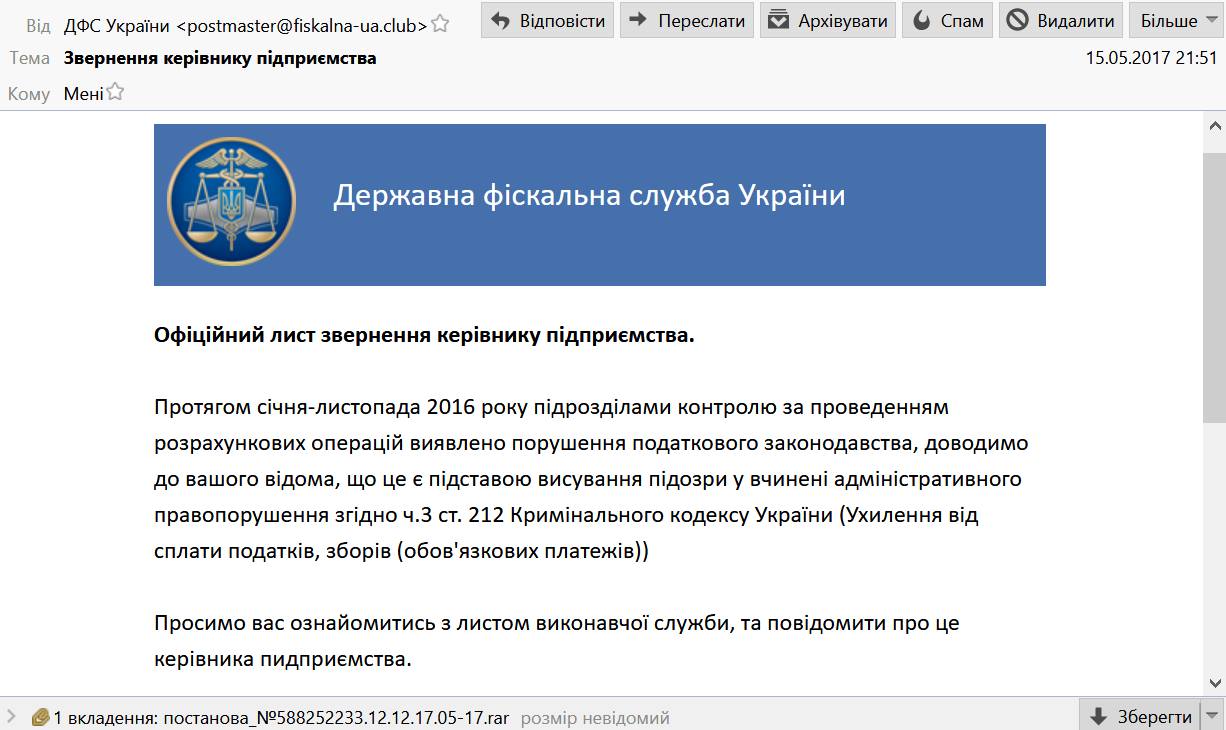

Второй из известных путей заражения это открытие из почты документов такого вида:

(с)

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход В общем, как и раньше, могу посоветовать пользуясь айфоном или айпадом, открывать документы от неизвестного адресата почты - там.

КАК ПРЕДОХРАНИТЬСЯ ОТ ЭТОГО ВИРУСАИ понять, нет ли у вас заражения компьютера этой дрянью.

Наверное это самые важные вопросы.

Итак, если у вас нелецензионная винда и вы не помните ставили ли вы заплатку от уязвимости

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход , которую я рекомендовал ставить еще 13 мая, все нижеследующее особенно актуально:

1. Проверьте свои TCP-порты 1024–1035, 135, 139 и 445 по ссылке

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход , они должны быть закрыты:

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход Ссылка только для зарегистрированных пользователей

Вход Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход Если нет, в брандмауэре локальных ПК и сетевого оборудования заблокировать TCP / IP порты 135, 139 и 445 и остальные.

2. Пока не схлынет паника от этого заражения, и не найдут средство лечения, постарайтесь не перегружать свой комп, а лучше ставьте его на гибернацию (режим сна) - так надежней, т.к. вирус активируется перезагрузкой.

3. Создать в папке C:\Windows три текстовых документа. И потом их переименовать так:

perfc.dll

perfc.dat

perfcПосле чего сделать их доступным только для чтения (кликнуть на файл правой кнопкой мыши "Свойства", и выбрать "Атрибуты: Только чтение")

(с) простой рецепт от:

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход 4. Потом когда средство лечения будет найдено (и можно будет без опасений перегружать комп) обновите антивирусы и их базы и поставьте заплатки на свою нелицензионную винду, которые рекомендуются например здесь:

Ссылка только для зарегистрированных пользователей

Регистрация

Регистрация  Вход

Вход (К последней ссылке почитайте комменты - жгут!)

Уважение в рублях

Уважение в рублях Уважение:

Уважение:

Sharp писал(а):

Sharp писал(а):